Общая информация

Атака «человек посередине» (англ. Man in the middle (MitM)) — вид атаки в компьютерной безопасности, когда злоумышленник тайно ретранслирует и при необходимости изменяет связь между двумя сторонами, которые считают, что они непосредственно общаются друг с другом.

Популярные способы выхода за рамки сети ДМЗ

Компрометация узлов внутри сети ДМЗ, имеющих доступ за рамки сети:

- Веб-сервисы, чья БД находится в локальной сети компании.

- Почтовый сервер, который имеет доступ к домену через протоколы получения доступа к информации из домена.

- Терминальный сервер, предоставляющий доступы к файловым серверам и доменным службам.

Компрометация сетевого оборудования и переконфигурация устройств и списков контроля доступа:

- Компрометация оборудования Cisco, Juniper, MikroTik через известные уязвимости.

- Использование простых паролей или подбор паролей через доступные панели администрирования сетевого оборудования.

- Приведение к отказу в обслуживании сетевого оборудования для сброса настроек.

Компрометация клиентов, входящих в DMZ сеть на управляемые узлы:

- Эксплуатация уязвимостей SSH-агентов при подключении к скомпрометированному SSH-серверу

- Эксплуатация уязвимостей браузеров при подключении клиента из локальной сети к скомпрометированному веб-приложению (уязвимости XSS, UXSS, CSRF, Browser RCE и пр.)

- Кража учетных данных клиентов и администраторов на скомпрометированных узлах в ДМЗ и переиспользование их для попадания в локальную сеть.

Обнаружение отдельных сегментов / протоколов, которым предоставлен доступ за рамки сети ДМЗ:

- Обнаружение MultiCast, AnyCast протоколов в трафике, которые могут быть использованы для проведения атак.

- Обнаружение доступных из ДМЗ сети логических сегментов локальной сети компании.

- Обнаружение протоколов (в т.ч. их стандартных портов), которым позволено выходить за рамки сети ДМЗ (DNS, LDAP, SSH, и пр.).

Техники для выхода за рамки сети ДМЗ

- Сканирование сети: для последующей компрометации узлов сети и обнаружения лазеек.

- Анализ трафика: для поиска протоколов, которые можно атаковать впоследствии.

- MitM атаки: для получения доступа к управлению трафиком за пределами сети ДМЗ.

При сканировании сети необходимо с одной стороны быстрее определить существующие узлы сети, с другой - точнее определить сервисы на существующих узлах. Вариант стратегии:

- Сканирование доступных узлов с использованием Ping-сканирования и ARP-скана, с отключением TCP сканирования: nmap-sn -n …

- Сканирование доступных узлов с использованием только TCP-сканирования: nmap -n -Pn -PS 22,23,445,135,80,8080 …

- Подкручивание скорости сканирования при помощи шаблона скорости: nmap -T5 или самостоятельном указывании значения скорости: nmap --min-rate=400 --min-parallelism=512 …

# nmap -n -sn -T5 192.168.0.0/16

или

# nmap -n -Pn -PS 22,23,445,135,80,8080 192.168.0.0/16

Далее сканирование по списку выявленных узлов:

# nmap -n -Pn -T5 --top-ports=1000 -sV -iL scope.txtПодробнее про подкручивание скорости сканирования: тут

Для обнаружения лазеек достаточно просканировать диапазон локальной сети на доступность узлов или отдельных портов и протоколов при помощи nmap или masscan. Обычно локальные сети компаний используют адресацию: 10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16

nmap -Pn -n -sU -p53 -T5 10.0.0.0/8 (Сканирование может занимать вплоть до суток)

nmap -Pn -n -sS -p22 -T5 10.0.0.0/8

nmap -sn -n -T5 --disable-arp-ping 10.0.0.0/8Анализ трафика

Анализ трафика помогает выявить протоколы и сетевые соединения, которые использует сегмент сети ДМЗ.

Особенности:

- По MAC-адресам в сети возможно обнаружить виртуальные машины.

- По используемым протоколам можно определять используемое в сети ПО и сетевое оборудование.

- Для анализа трафика чаще всего используются несколько инструментов захвата и мониторинга трафика:

Инструменты

Wireshark, tcpdump

sudo tcpdump -i eth0 -nn -s0 -w test.pcap| -i | интерфейс, на котором будет производиться захват |

| -nn | одинарное (n) не разрешает имена хостов, двойное (nn) не разрешает имена хостов или портов. Используется при просмотре номеров IP/портов и при захвате большого количества данных, (разрешение имен замедляет захват). |

| -s0 | snap length, размер пакета для захвата, неограниченный размер захватывает весь трафик |

| -w | имя файла для записи захваченного трафика |

Перенос трафика из tcpdump с удаленного узла, в интерфейс wireshark на локальном узле:

ssh root@10.0.5.11 tcpdump -i any -s0 -nn -w - | wireshark -k -i -Атаки MitM

Популярные атаки в контексте сетевой безопасности:

- Спуфинг: подмена источника, получателя или арбитра, а также любые попытки подменять сущности, условия, значения и пр.

- Сниффинг: прослушивание трафика, проходящего через сетевую карту.

Стоит знать:

- ARP spoofing

- STP (RSTP, PVSTP, MSTP) spoofing

- NDP spoofing

- VLAN hopping

- SLAAC Attack

- Hijacking HSRP (VRRP, CARP)

- Dynamic routing protocol spoofing (BGP)

- RIPv2 Routing Table Poisoning

- OSPF Routing Table Poisoning

- EIGRP Routing Table Poisoning

- ICMP Redirect

- NetBIOS (LLMNR) spoofing

- DHCP spoofing

ARP Spoofing

Беспричинный ARP (англ. Gratuitous ARP RFC 5227) это и необоснованный ARP-запрос, и необоснованный ARP-ответ. Gratuitous это запрос/ответ, который не требует ответа/запроса.

Беспричинный ARP запрос — это пакет запроса Address Resolution Protocol, в котором IP источника и назначения установлены на IP компьютера, издающего пакет, а MAC назначения — широковещательный адрес ff:ff:ff:ff:ff:ff:ff:ff. Ответного пакета не возникает.

Беспричинный ARP-ответ — это ответ, на который не был сделан запрос.

Также возможно быстрее ответить на arp-запрос жертвы.

Инструменты для проведения атаки ARP Spoofing

bettercap - это мощный, легко расширяемый и переносимый фреймворк, написанный на языке Go. Все функции для проведения разведки и атак на сети WiFi, устройства Bluetooth Low Energy, беспроводные устройства HID и сети Ethernet.

bettercap -T 10.10.10.10 -XMitM 6

Длина адреса IPv6 составляет 128 бит. IPv6 приоритетнее IPv4, но обычно не настроен.

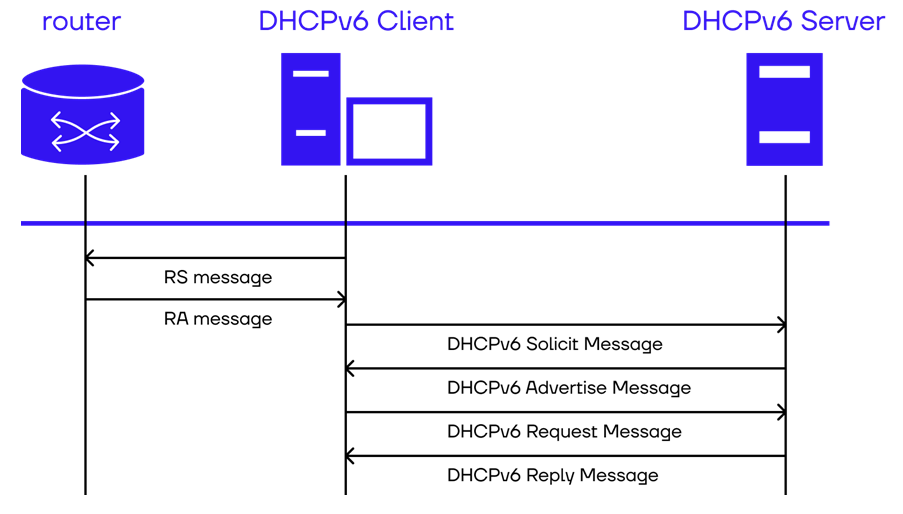

Принцип работы DHCPv6:

- Клиент Ipv6 посылает сообщение Solicit на адрес All_DHCP_Relay_Agents_and_Servers для поиска доступных серверов DHCP.

- Любой сервер, который может удовлетворить требования клиента, отвечает сообщением Advertise.

- Клиент выбирает один из серверов и посылает серверу сообщение Request с запросом на подтверждение назначения адресов и другой информации о конфигурации.

- Сервер отвечает сообщением Reply, содержащим подтвержденные адреса и конфигурацию.

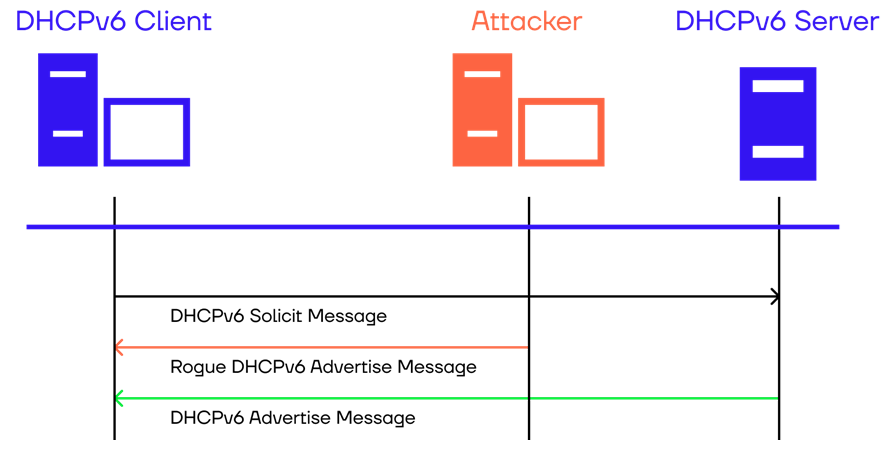

Атака Rogue DHCP (DHCPv6).

Цель - использование поддельного сервера DHCPv6 для перенаправления трафика жертвы на себя. Перехватывается сообщение клиента DHCP solicit и назначаются учетные данные (например, адрес DNS). Пример работы сети в обычной ситуации:

Во время атаки:

Работает в связи с:

- IPv6 включен на всех Windows узлах по умолчанию.

- Во многих сетях IPv6 не настроен.

- IPv6 имеет приоритет над IPv4, соответственно, разрешение DNS имени будет происходить через DNS сервер в DHCP(6) конфигурации.

Инструменты атак

Дополнительные материалы

No comments to display

No comments to display